Intuitiv, schnell und immer aktuell - jetzt Handelsblatt App installieren.

Finanzvergleich AnzeigeSoftwarevergleich Anzeige

Die wichtigen Themen Klimaschutz, mehr Nachhaltigkeit und der Digitale Wandel begleiten aktuell unseren Alltag. Gleichzeitig führt die immer komplexer werdende IT, der zunehmende Fachkräftemangel und die gestiegene Bedrohungslage zu vermehrten Cyberangriffen auf Unternehmen und Behörden. Auch die Möglichkeit von Remote Work sorgt in vielen Fällen für mehr Sicherheitslücken, oft verursacht durch veraltete oder nicht ausreichenden Sicherheitsfähigkeiten. Gestohlene Anmeldedaten dienen so schnell als Grundlage für Phishing- und Ransomware-Angriffe. Das Cisco Talos Incident Response, kurz CTIR, sieht im zweiten Quartal 2022 Ransomware jedoch erstmals seit über einem Jahr nicht mehr als größte Bedrohung. Alle Details rund um den Bericht sowie Empfehlungen von Cisco, dem weltweiten Marktführer im Bereich IT und Netzwerke, bekommen Sie hier.

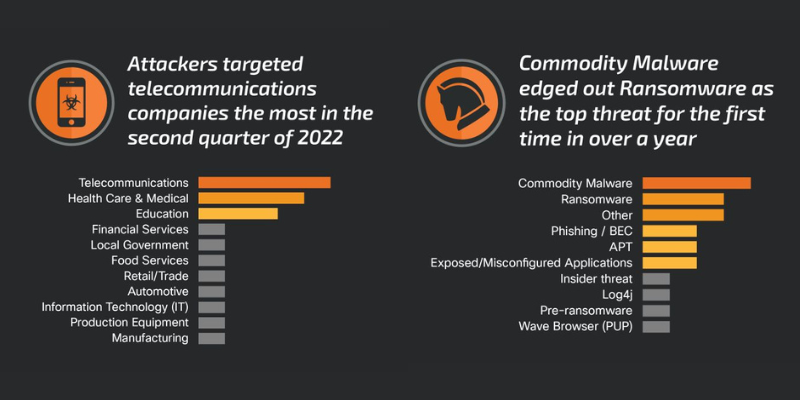

Mit 20 Prozent aller Angriffe nehmen laut dem CTIR Commodity-Trojaner nun die Spitzenposition bei den entdeckten Bedrohungen ein. Im Vergleich zu den vorangegangenen Quartalen machte dieses Mal Ransomware einen geringeren Prozentsatz aus und liegt bei 15 Prozent. Im letzten Quartal waren es noch 25 Prozent. Mögliche Faktoren sind die Erfolge der Strafverfolgungsbehörden beim Aufspüren von Ransomware-Gruppen und deren interne Zersplitterung. Der neue „Threat Assessment Report“ enthüllt zudem, dass wie bereits im letzten Quartal die Telekommunikation, dicht gefolgt von Organisationen im Bildungs- und Gesundheitswesen, die am häufigsten betroffene Branche war. Das CTIR Team wird bei seinem Bericht von der weltweit größten kommerziellen Threat Intelligence Organisation unterstützt.

Commodity-Malware kann gekauft oder auch kostenlos heruntergeladen werden. Sie ist in der Regel nicht angepasst und wird von einer Vielzahl von Bedrohungsakteuren in verschiedenen Stadien ihrer Aktivitäten verwendet. Beispiele aus dem 2. Quartal sind unter anderem Remcos RAT, Vidar Information Stealer, Redline Stealer und der Qakbot Banking-Trojaner. Nach Commodity-Malware und Ransomware gehörten Phishing, Business-Email-Compromise (BEC) und Insider-Threats zu den Bedrohungen, die Talos am häufigsten beobachtete.

Quelle: Cisco

Doch es gibt noch weitere Bedrohungstrends: Hochkarätige Ransomware-as-a-Service (RaaS)-Gruppen wie Conti und BlackCat hatten es auf Organisationen abgesehen, die hohe Lösegelder bezahlen. Conti gab im Mai bekannt, den Betrieb einzustellen. Die Auswirkungen auf die Ransomware-Szene sind jedoch derzeit noch nicht abschätzbar. Eine neue RaaS-Variante namens Black Basta könnte dabei eine Umbenennung von Conti sein und in den kommenden Quartalen eine ernstzunehmende Bedrohung werden, berichtet das CTRI. LockBit Ransomware wurde in einer aktualisierten Version veröffentlicht, die neue Kryptowährung-Zahlungsoptionen für Opfer, neue Erpressungstaktiken und ein neues Bug-Bounty-Programm beinhaltet. Wie schon im ersten Quartal konnten auch viele E-Mail-basierte Bedrohungen beobachtet werden, die eine Vielzahl von Social-Engineering-Techniken nutzen, um Benutzer zum Klicken auf einen Link oder zum Öffnen einer Datei aufzufordern.

Standard-Malware ist inzwischen zur größten Gefahr geworden, da viele Unternehmen nur Standard-Sicherheitsmechanismen wie Passwörter oder Antivirus nutzen. Holger Unterbrink, Security Researcher und Technical Leader von Cisco Talos, rät daher: „Neben anderen Maßnahmen sollte heutzutage durchgängig Multi-Faktor-Authentifizierung (MFA) zum Einsatz kommen, um eine ausreichende IT-Sicherheit zu gewährleisten. Wir empfehlen, dass MFA für alle Dienste zu implementieren und sämtliche Partner und Drittanbieter in der IT-Umgebung die MFA-Sicherheitsrichtlinien miteinzubeziehen.“

Am 24. Mai 2022 wurde Cisco auf einen Cyberangriff aufmerksam, der dank MFA schnell entdeckt wurde. Seitdem arbeiten das Cisco Security Incident Response Team (CSIRT) und Cisco Talos an der Behebung des Problems. Doch was war passiert? Untersuchungen zufolge wurden die Anmeldeinformationen eines Cisco-Mitarbeiters kompromittiert. Ein Angreifer hatte zuvor die Kontrolle über sein persönliches Google-Konto erlangt, mit dem die im Browser des Opfers gespeicherten Anmeldeinformationen synchronisiert wurden.

Der Angreifer führte anschließend diverse Voice-Phishing-Angriffe unter dem Deckmantel verschiedener vertrauenswürdiger Organisationen durch. Auf diesem Weg versuchte er, das Opfer davon zu überzeugen, vom Angreifer initiierte Push-Benachrichtigungen mit Multi-Faktor-Authentifizierung (MFA) zu akzeptieren, was am Ende auch gelang. CSIRT und Talos reagierten auf das Ereignis und können nach jetzigem Stand ausschließen, dass der Angreifer Zugang zu kritischen internen Systemen erlangt hat. Ein wiederholter Angriff blieb anschließend erfolglos.

Zuletzt äußerte sich auch Holger Müller, CTO und Lead Architect für Verwaltung, Bildung und Gesundheitswesen bei Cisco, zu dem Vorfall und stellt in einem Statement klar, dass dieser Vorfall ein Lehrstück für eine vorbildlich umgesetzte Cyber Resilienz ist. „Dieses Beispiel zeigt, dass jeder Opfer einer Cyberattacke werden kann, auch wenn die Schwachstelle überhaupt nicht in der eigenen IT, sondern beispielsweise im privaten Google-Account eines Mitarbeiters, liegt.“ Eine Cyberattacke auf die Cisco IT, die sehr vorbildlich Zero-Trust Konzepte und Technologien wie beispielsweise die Multi-Faktor-Authentifizierung einsetzt, war lediglich durch den Risikofaktor Mensch möglich. „Doch das Eindringen konnte vom Cisco CERT sehr früh entdeckt werden. Dank der angriffszentrischen Erkennung war es zudem möglich, recht schnell dringende Fragen zu beantworten: WIE kam der Angreifer in die IT, WER ist sonst noch betroffen, WIE hat der Angreifer sich querbewegt und vor allem WAS NUN?“, erklärt Cisco-Experte Holger Müller weiter.

Durch die frühzeitige Erkennung und Reaktion wurde der Schaden bei Cisco auf ein absolutes Minimum reduziert, so dass die Vertraulichkeit, Verfügbarkeit und Integrität von kritischen Daten stets gewährleistet wurde. Abschließend fügt Müller hinzu: „Ich möchte mir nicht vorstellen, welcher Schaden es gewesen wäre, hätte die Cisco IT nicht so vorbildlich Zero-Trust Konzepte und Technologien wie beispielsweise DUO und Netzwerk-Segmentierung umgesetzt und keine ausreichenden Fähigkeiten der Angriffserkennung und -reaktion etabliert.“ Mit dem transparenten Umgang rund um den Vorfall wollen Cisco und die TALOS Organisation ihren Kunden aufzeigen, was man aus dieser Attacke lernen kann und wie wichtig Cyber Resilienz auch in jedem Unternehmen oder jeder Behörde ist.

Lassen Sie sich beraten und erfahren Sie mehr auf cisco.com.